محققان باج افزار جدیدی را کشف کردند که سرورهای لینوکس را هدف قرار میدهد. هزاران وبسرور به باجافزار Lilocked یا به اختصار Lilu آلوده شده و فایلهای داخلی توسط آن رمزگذاری شدهاند.

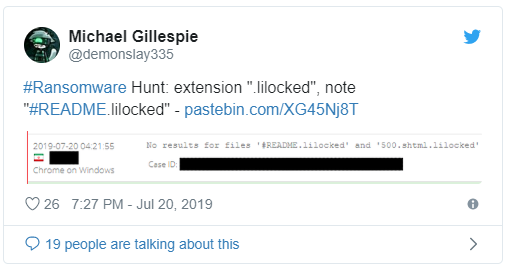

بر اساس گزارش ZDNet، اولین حملات این باج افزار در اواسط ماه جولای اتفاق افتاد و تا دو هفته بعد آن شدت بیشتری یافت.

بر اساس گزارشات دلیل شکلگیری باج افزار Lilocked آن است که سیستمهای مبتنی بر لینوکس را هدف قرار دهد. همانگونه که در تصویر زیر مشاهده میکنید، تاریخ اولین گزارش از حمله باج افزار Lilocked مربوط به اواسط شهریور است که قربانیان خبر این حمله را اعلام کردند:

نحوهی حملهی این باج افزار به سرور و روش رمزگزاری فایلها هنوز شناخته نشده است. در انجمن روسی زبانان این موضوع به این صورت مطرح شد که این باجافزار سیستمهایی را که از نرمافزارهای منسوخ شده Exim email استفاده کرده مورد حمله قرار داده و بنا به دلایل ناشناخته طوری مدیریت شده تا به روت سرورها نفوذ پیدا کند.

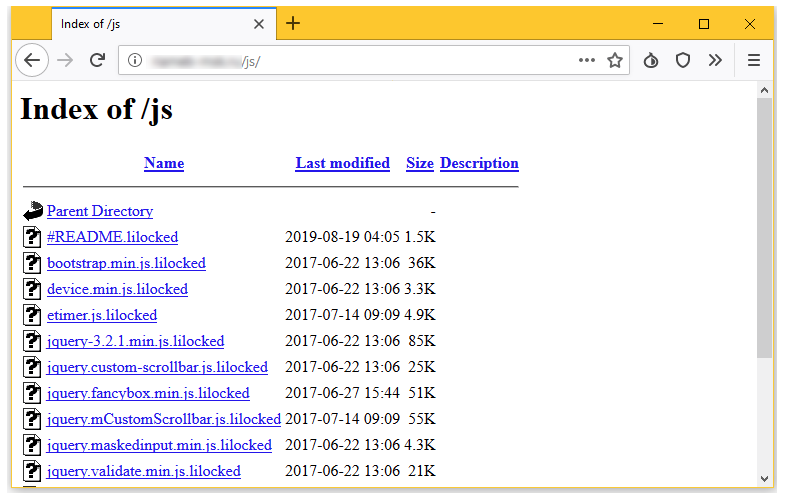

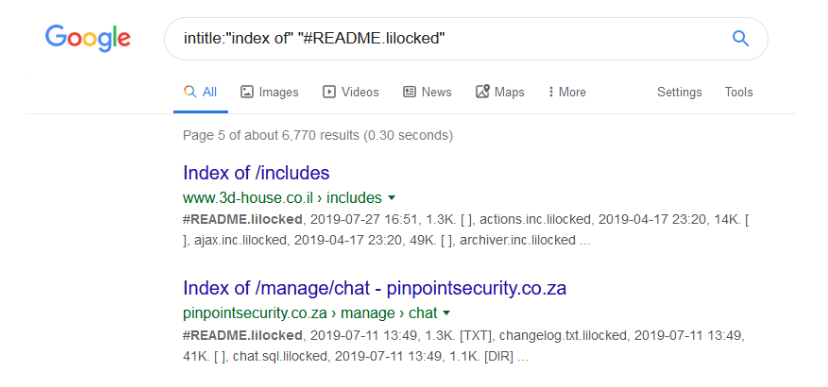

دسترسی به فایلهای رمزگذاری شده در سرورهای آسیب دیده به این باجافزار بسیار آسان است. سرورهای آسیب دیده توسط این باجافزار به راحتی قابل دسترسی هستند؛ زیرا اکثر فایلهای داخلی آنها رمزگذاری شدهاند و یک پسوند جدید “.lilocked” به آنها اضافه شده است، تصویر زیر را ملاحظه کنید:

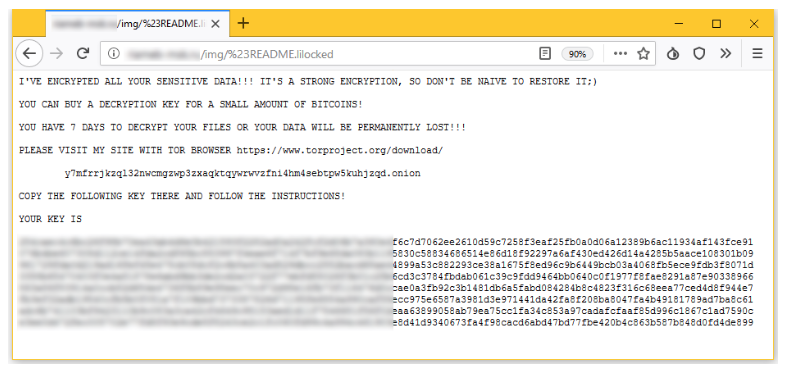

یک کپی از فایل REDAME.lilocked در فولدرهای حاوی فایلهای رمزگذاری شده در سرورها قرار میگیرد:

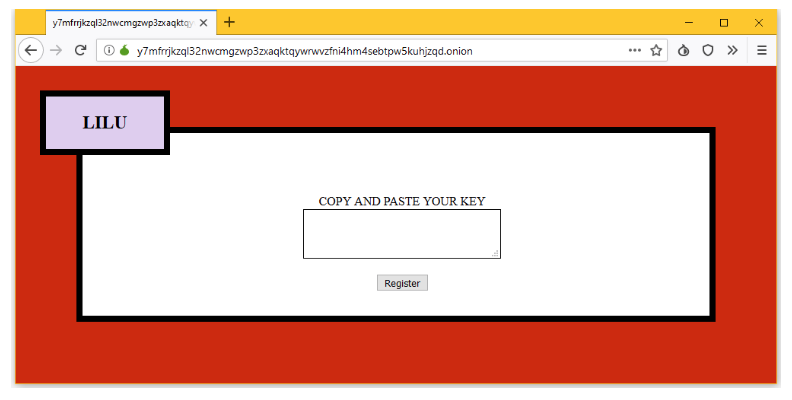

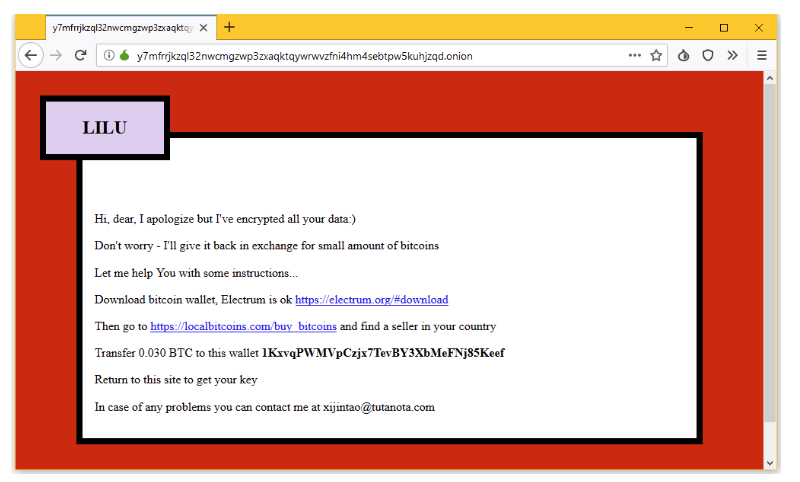

کاربران به پورتالی در dark web هدایت میشوند. جایی که به آنها دستور داده میشود یک key را از فایل note این باج افزار برداشته و آن را وارد کنند.

در اینجا باج افزار Lilocked تقاضای دوم خود از قربانیان، مبنی بر پرداخت ۰.۰۳ بیت کوین یا همان $۳۲۵ را خواهد داشت.

در حقیقت باج افزار Lilocked تمامی فایلهای سیستم را رمزگذاری نمیکند، بلکه بیشتر فایلهایی که دارای پسوند HTML SHTML, JS, CSS, PHP, INI و بعضی از فرمتهای عکس را رمزگذاری میکند. این بدان معنی است که سرورهای آسیب دیده به طور عادی میتوانند به کار خود ادامه دهند.

به گفته محقق امنیتی فرانسه، Lilocked بیش از ۶۷۰۰ سرور را رمزگذاری کرده است که بسیاری از آنها در نتایج جستوجوی گوگل ایندکس و کش شدهاند.

با این حال، به نظر میرسد تعداد قربانیان بسیار بیشتر باشد. بهدلیل آنکه همهی سیستمهای لینوکس، وب سرور اجرا نمیکنند و بسیاری از سیستمهای آلوده دیگر نیز وجود دارند که در نتایج جستوجوی Google ایندکس نشدهاند.

از آنجا که نقطه ورود اولیه برای این تهدید همچنان ناشناخته باقی مانده است، توصیههای امنیتی عمومی برای صاحبان سرور پیشنهاد میشود. توصیه میشود از رمز عبور منحصر به فرد برای همه حسابهای خود استفاده کنید و برنامهها را با patch های امنیتی بهروز نگه دارید.