آسیب پذیری CVE-2020-1472 که با نام آسیب پذیری Zerologon نیز شناخته می شود، در پروتکل Netlogon ویندوز کشف شده است. هکرها به کمک این آسیب پذیری میتوانند کنترل دامین کنترلرها (Domain Controllers) را در دست بگیرند.

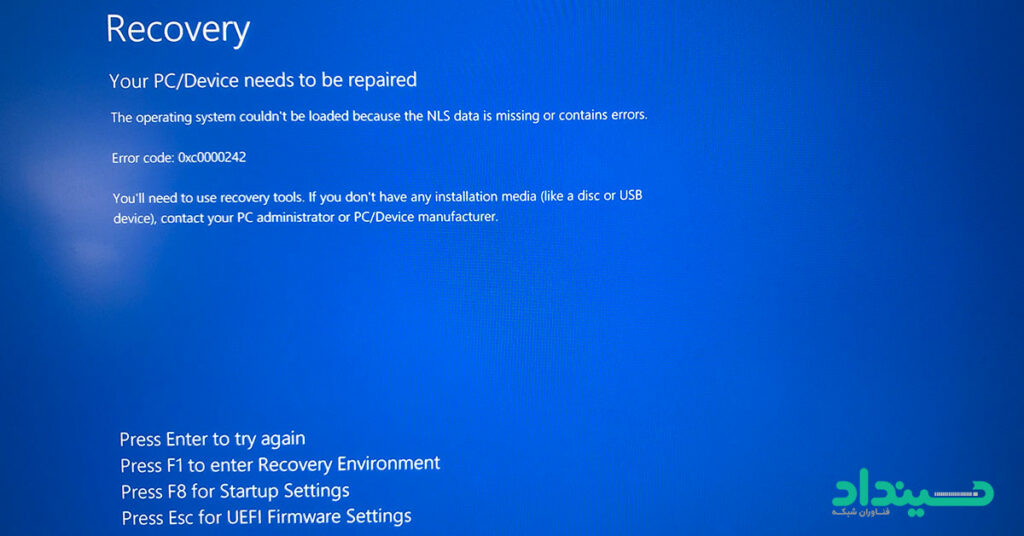

مشترکان سرورهای مجازی و اختصاصی که از ویندوز استفاده میکنند میبایست هر چه سریعتر با نصب بروزرسانیهای امنیتی روی سیستمهای خود، آسیب پذیریهای CVE-2018-13379 و CVE-2020-1472 را برطرف کنند. این آسیب پذیری همچنین امکان استفاده از دیگر آسیب پذیری در ESXi را فراهم کرده بنابراین دسترسی به ESXi سرور را حتماً پرایوت کرده و یا در قسمت فایروال ESXi دسترسی به پورت ۸۰ و ۴۴۳ را به آیپی مبدا خود محدود کنید. مشتریان سرویس کولوکیشن در نظر داشته باشند این آسیب پذیری UEFI سرور را آلوده میکند و از طریق آن فریمور هارد و غیره آلوده میشود. برای جلوگیری از این اتفاق باید Firmware سرور به آخرین نسخه بروزرسانی شود و Secure Boot نیز در تنظیمات UEFI سرورهای HP فعال شود.

پیرو توصیههای مرکز مدیریت راهبری افتا، لازم است برای پیشگیری و مقابله با اینگونه حملات، موارد ذیل در اسرع وقت اجرایی شود:

۱- با توجه به گسترش بسیاری از باج افزارها از طریق AD، لازم است پسورد کلیه کاربران Admin سرویس AD، در بازه های زمانی کوتاه عوض شود.

۲- اسکریپتهای اجرایی در policy چک شده و موارد غیر متعارف پاک شوند.

۳- در صورت وجود شک در مورد امنسازی سرویس AD روی سرور اصلی و Additional، لازم است سرویس از ابتدا بر روی سرور دیگر راه اندازی گردد.

۴- از عدم وجود هر نوع آلودگی بدافزاری بر روی سرور AD اطمینان حاصل شود.

۵- در صورت استفاده از سرویس exchange در سازمان، از بهروز بودن آن، آنتی ویروس و آنتی اسپم آن اطمینان حاصل شود.

۶- از کلیه سرویسها و اطلاعات حیاتی پشتیبان تهیه شود و فایلهای پشتیبان خارج از شبکه نگهداری شوند.

۷- پسورد کلیه کاربران طی بازههای زمانی حداکثر ۳ ماهه عوض شود.

۸- از بهروز بودن سرویسهای لبه شبکه اطمینان حاصل شود.

۹- دسترسی از راه دور RDP به کلیه سرورها و کلاینتها، تا حد امکان غیرفعال و محدود گردد.

۱۰- در صورت مشاهده اولین شواهد، بلافاصله سرور AD از شبکه جدا شود.

۱۱- شواهد آلودگی بلافاصله با این مرکز در میان گذاشته شود.

CVE-2020-1472 برای شرکتهایی خطر دارد که شبکه آنها مبتنی بر کنترل کنندههای دامنه تحت ویندوز است.

بهطور خاص، مجرمان سایبری میتوانند بر اساس هر نسخه ویندوز سرور ۲۰۱۹ یا ویندوز سرور ۲۰۱۶ و نیز هر نسخه ویندوز سرور ۱۹۰۹، ویندوز سرور ۱۹۰۳، ویندوز سرور ۱۸۰۹ (نسخههای Datacenter و Standard)، ویندوز سرور 2012 R2، ویندوز سرور ۲۰۱۲ یا ویندوز سرور ۲۰۰۸ R2 Service Pack1 یک کنترل کنندهی دامنه را سرقت کنند.

مهاجمین برای حمله ابتدا باید به شبکه سازمانی نفوذ کنند اما خطر اصلی در حقیقت حملات داخلی و نفوذ از طریق خروجیهای اترنت در سازمانهایی است که بهصورت عمومی قابل دسترسی هستند.

Zerologon هنوز در حملهی واقعی به کار گرفته نشده است یا دستکم هنوز گزارشی نیامده است. با این حال، گزارش ترووت کمی معادلات را بهم زد و حالا شاخکهای مهاجمین بیش از قبل دارد تکان میخورد. اگرچه محققین هنوز سند مفهومی را نشر ندادهاند اما شکی نیست مهاجمین میتوانند بر اساس همین پچها مانند همان را بسازند.

مایکروسافت اوایل آگوست سال جاری برای کنترل آسیب پذیری Zerologon (مخصوص تمامی سیستمهای آلوده شده) پچهایی را ارائه داده است، بنابراین اگر هنوز آپدیت نکردهاید، اکنون وقت آن رسیده است. علاوه بر این، این شرکت توصیه میکند هر تلاشی برای لاگین (از جانب نسخهی آسیب پذیر این پروتکل) مورد نظارت قرار گیرد و دستگاههایی که از نسخهی جدید پشتیبانی نمیکنند، شناسایی شوند. به نقل از مایکروسافت در حالت ایدهآل یک کنترل کننده دامنه باید در حالتی تنظیم شود که تمامی دستگاهها در آن از نسخهی امن Netlogon استفاده کنند.

این آپدیتها چنین محدودیتی را اعمال نمیکنند زیرا Netlogon Remote Protocol نه تنها در ویندوز که در بسیاری از دستگاههای مبتنی بر سایر سیستمعاملها (که همچنین به همین پروتکل تکیه کردهاند) به کار میرود. اگر استفاده از آن اجباری شود، دستگاههایی که از نسخهی امن پشتیبانی نمیکنند، عملکرد درستی از خود نشان نخواهند داد. با این وجود، از ۹ فوریه ۲۰۲۱، کنترل کنندههای دامنه ملزم به استفاده از چنین مودی خواهند شد یعنی همه دستگاهها مجبور به استفاده از Netlogon امن و آپدیت شده خواهند شد و بدین ترتیب ادمینها نیز باید مشکل انطباق دستگاه طرف سوم را زودتر از موعد مقرر حل کنند (با آپدیت یا افزودن دستی آنها در قالب موارد استثنا).

[Patch Tuesday[1: اصطلاحی است غیررسمی که به زمانی اشاره دارد که مایکروسافت بهطور دورهای پچهای نرمافزاری برای محصولات نرمافزاری خود ارائه میدهد.

[۲]: سرویسی که برای احراز هویت سیستمها در شبکه دامین به کار میرود.

[domain controller[3

[proof of concept[4